在世界局勢動盪之際,駭客也趁機散播透過各種偽造影片、假新聞,企圖造成全球民眾的恐慌,乃至於突破企業的資安防護網。根據微軟最新觀察發現,近來駭客正將目標鎖定在竊取身份識別資料上,光是2021年11月26日到2021年12月31日,就對商業組織、企業發動超過8,300萬次攻擊。為協助企業防護跨雲的身份識別帳號安全,微軟建議企業應從:引進多因素驗證機制(MFA)、查核帳號權限、刪除未使用的帳號,以及啟用零信任機制等四大面向著手,除做好基本身份識別資料的管理工作外,也應該強化較薄弱的安全防護機制,以便在駭客入侵第一時間能夠立即察覺,並採取相對應的策略。

Microsoft Defender防護範圍延伸到AWS與GCP 是唯一支援多雲的防護方案

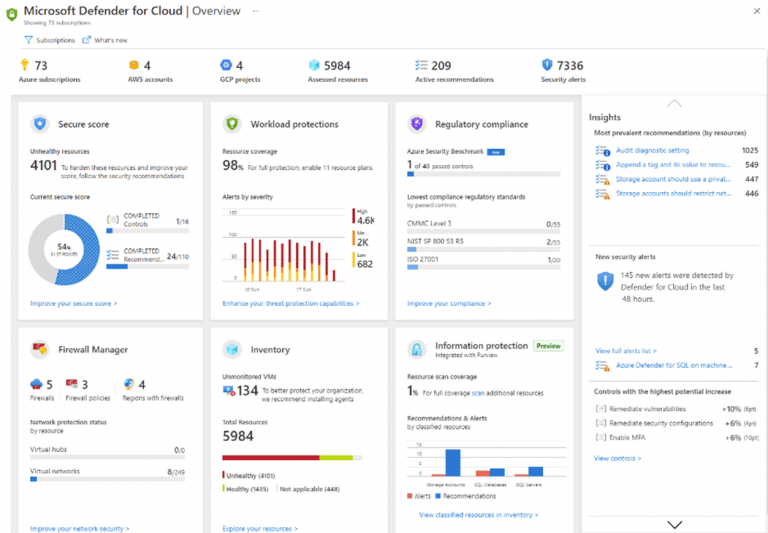

為保護企業免於資安威脅,微軟不斷透過情資收集、強化偵測能力等,全面提升Microsoft Defender應用範圍與防護力,並在2021年成功阻擋數百億次的駭客攻擊。根據2021年統計結果,在端點裝置保護部分,至少阻擋96億次的攻擊。在電子郵件防護方面,Microsoft Defender For Office 365,阻擋超過357億次的釣魚與其他惡意郵件攻擊。至於身份識別帳號保護,Azure上的 Microsoft Defender,亦阻擋256億次以上的帳號竊取行為,更多微軟資安情資請參閱Cyber Signals。

「隨著企業使用公有雲比例持續攀升,且逐步邁向多雲架構,如何佈署跨雲的安全防護方案成為企業的新課題,」台灣微軟Microsoft 365事業部副總經理朱以方指出:「Microsoft Defender繼2021年將防護範圍擴展到AWS(Amazon Web Services)後,今日更將支援GCP,是目前唯一能夠同時進行多雲防護的資安方案。此外,微軟也正式宣布推出CloudKnox Permissions Management 的公開預覽版,對跨雲用戶提供完整的身份可視性,並運用機器學習技術偵測各種可疑活動,保護用戶在跨雲環境中的安全。」

企業忽視身份驗證重要性 給予駭客可趁之機

隨著駭客將攻擊目標鎖定在竊取身份識別帳號,令人擔憂的是多數企業似乎還沒有意識到保護身份識別帳號的重要性,以使用微軟Azure服務的客戶為例,僅有22%的用戶採用高強度的身份驗證機制,其餘78%用戶身份認證機制仍有待強化。根據微軟調查發現,由於多數員工設定的密碼非常簡單,因此國家級駭客組織只需透過簡單的方法,如網路釣魚、社交工程攻擊等,就可取得進入企業、商業組織等所需的帳號密碼,最後再透過水平攻擊方式,即可進一步取得特權帳號,能在企業不知情下竊取各種商業機密。

此外,由於犯罪組織在黑暗網路中販售各種攻擊工具、服務,如勒索軟體套件、DDoS、釣魚工具、帳號與密碼竊取服務等,即便新手駭客也能輕易發動攻擊,亦是導致身份識別帳號被竊取事件頻傳的重要關鍵。

為協助企業提升身份識別帳號安全,微軟建議應從四大面向著手,將資安威脅風險降到最低。

一、引進多因素驗證(MFA)機制:引進多因素驗證或無密碼機制,可大大增加駭客破解驗證機制的難度,根據微軟統計約可防止超過 99.9% 帳戶被入侵攻擊。

二、查核帳號權限:當駭客竊取特權帳號後,將可輕鬆取得各種機密資料,因此資安團隊應該採取最小權限帳號原則,只需滿足員工的工作所需即可。

三、刪除未使用的帳號:企業應該立即著手清查公司內部所有帳號的使用狀況,確認員工與帳號之間的關聯性、使用狀況,同時刪除未使用的帳號,避免發生遭到駭客入侵而不自知的窘境。

四、啟用零信任機制:零信任機制最大優點,在於明確驗證、授予最低權限,並始終假設漏洞存在。如此一來,自然可大幅減少帳號被駭客冒用的機率,減少資安事件的發生,進而保障企業的利益與運作。

面對駭客日益多變的攻擊手法,企業應該避免身份識別帳號被盜用、濫用或誤用的事件發生,因此強化資安防護的首要工作之一,自然應該提升身份識別帳號的防護力,而跨多雲的安全防護方案 Microsoft Defender 平台正是企業佈署安全防護不可或缺的最佳選擇。此外,微軟也提供Microsoft 365企業客戶申請免付費的Microsoft 365資安遠端諮詢服務,協助企業客戶強化身份驗證機制,如欲瞭解更多關於微軟 Microsoft Defender平台解決方案,請參考官方網站。

關於微軟

微軟(納斯達克上市代碼︰MSFT)致力於發展Intelligent Cloud與Intelligent Edge時代的數位轉型,其使命是賦能地球上的每一個人和每一個組織,都能實現更多、成就非凡。

-120x86.jpg)