而本季需要特別留意的便是釣魚郵件。時至年中,有許多單位集中在這個時間點進行社交工程演練,資安或資訊單位的負擔因而加重,便可能出現人為疏忽的破口,應特別留意!由上一季延伸的QRcode釣魚郵件攻擊未見趨緩,未來可能演變為常態性的攻擊。以下為本季特殊的攻擊樣本介紹:

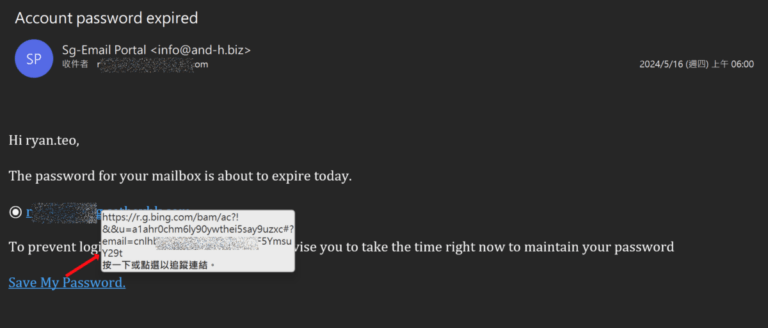

Bing服務遭到釣魚郵件利用

合法服務一直是釣魚郵件覬覦的對象,畢竟釣魚郵件的組成,最關鍵、也是破綻所在,就是釣魚郵件中的超連結。本季,我們發現Bing的服務被利用於釣魚郵件的超連結轉址。

透過Bing的連結,會先將受害者導至惡意網址中繼,然後再轉至真正的惡意頁面。這個惡意頁面會直接顯示受害者的電子郵件信箱,並仿造為Gmail的登入頁面,主要是為了騙取郵件登入的帳號及密碼!比較有趣的是,輸入第一次密碼送出,頁面會更新一次,讓受害者以為沒有輸入成功;第二次在輸入時就會直接轉址至Gmail入口,這個手段可能是用來提高密碼獲取的正確性。

以假亂真的釣魚郵件

有些釣魚郵件,是拿真實通知郵件來改造,甚至還帶有提防詐騙的宣導連結,整封郵件的超連結幾乎都指向真正的網站;只有一個關鍵的超連結,會被導向真正的釣魚網站!這對於受害者或掃描機制而言,都有一定的欺騙效果。

假冒侵權警告的攻擊郵件

本季,我們觀察到冒名侵權警告的攻擊郵件。攻擊郵件製作十分精細,對於侵權的內容也舉證歷歷,看來煞有其事!但這封攻擊郵件來自Gmail,通常正式的商業往來或重大通知不會從免費信箱發送,若收到此類攻擊郵件只要冷靜判斷,便能從中察覺異常。像這樣涉及金錢、法律等重大事件的郵件,一定要從官方揭露的合法管道求證;絕對不能因為一時心急,順著郵件內容附帶的聯絡方式或超連結與對方進行接觸,或貿然下載相關文件。

冒充LINE的付款釣魚

目前台灣最常使用的通訊軟體為「LINE」,使用率高達99%,且LinePay在台灣已有1200萬用戶,因此,LINE成為釣魚郵件的假冒對象並不意外。在本季我們發現一封假冒LINE的釣魚郵件,聲稱付款有問題,要受害者點擊惡意連結更新帳戶資訊。

惡意連結表面是連往LINE的官方網站,實際連結卻是連往惡意中繼網址;這個中繼網址會先進行一次CAPTCHA人類驗證,確定不是沙箱或自動化爬蟲檢查機制後,才會將受害者帶往釣魚網站。

攻擊郵件樣本,請參考 ASRC 2024 第二季電子郵件安全觀察

總結

有調查指出,寄發試探性質的社交工程演練郵件,可能讓員工提心吊膽增加壓力,對於識別真正的釣魚或攻擊郵件未必有幫助;反而是樣本示例的教育性質訓練有助於資安意識與識別能力的提升!釣魚或詐騙郵件都是以社交工程為基礎的攻擊手段,因此,這類攻擊很容易利用受害者好奇、害怕、時間或其他壓力的心理操作,讓受害者疏忽。

面對詭譎多變的釣魚郵件,光從郵件上的識別,有時真的難辨真假!但釣魚或詐騙郵件的通則,都是希望受害者遵循郵件提供的「管道」確認或執行某一個動作,若遇到郵件要求這樣的動作,務必從官方網站,或自行查詢官方電話進行確認或聯繫,不要直接透過郵件提供的「管道」確認,將可避開許多釣魚風險!

-120x86.jpg)